norobots in Medicine

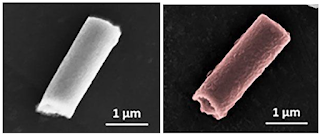

Nanorobots in Medicine หลาย ๆ คน อาจจะได้เห็นเทคโนโลยีหุ่นยนต์ถูกนำมาใช้ร่วมกับการพัฒนาเทคโนโลยีในหลาย ๆ ด้าน เช่น หุ่นยนต์เซิร์ฟอาหาร หุ่นยนต์ติดกล้องสอดส่องความปลอดภัยตามห้างสรรพสินค้า หุ่นยนต์โฆษณารถยนต์ ฯลฯ โดยในทางการแพทย์ได้นำเทคโนโลยีหุ่นยนต์มาใช้ในการดูแลผู้ป่วยแบบอัตโนมัติ โดยเฉพาะผู้ป่วยโรคติดต่อ เห็นได้จา.กตัวอย่างการใช้หุ่นยนต์ในการดูแลผู้ป่วยโรค COVID-19 แต่ในจดหมายข่าวฉบับนี้ผมจะกล่าวถึงเทคโนยีหุ่นยนต์อีกรูปแบบหนึ่งที่ถูกนำมาใช้ช่วยรักษาผู้ป่วย ซึ่งคาดการณ์ว่าจะมีผลกระทบกับวงการแพทย์ในอนาคตค่อนข้างมาก เทคโนโลยีดังกล่าวนี้เป็นการส่งหุ่นยนต์ขนาดเล็กเข้าสู่ร่างกายเพื่อต่อสู้กับโรคร้ายต่าง ๆ นั่นคือ เทคโนโลยีหุ่นยนต์จิ๋วในรูปแบบเซลล์ (Cell-like nanorobots) Nanorobots แบบไม่เคลือบและเคลือบเซลล์เม็ดเลือดแดง ที่มา: https://spectrum.ieee.org/ Nanorobots เป็นคำประสมระหว่าง Nano...